REST API における Hawk 認証のテスト方法

この記事では、なぜ Hawk 認証を考慮すべきなのかに焦点を当て、その内容を解説し、JavaやGoでの実装例を提供します。また、EchoAPIをはじめとするテストツールについても紹介し、最後にこの認証方法を採用する利点について結論付けます。

REST API における Hawk 認証の理解

現代のウェブサービスにおいて、安全なクライアントとサーバー間の通信は非常に重要です。多くの認証方法の中で、Hawkはそのシンプルさと高い堅牢性で際立っています。

REST API に Hawk 認証を使用する理由

Hawk 認証がREST APIに対して持ついくつかの主な利点:

軽量でシンプル: Hawkは簡単に実装でき、余分なオーバーヘッドを必要としません。HTTPヘッダーを使用するため、多くの既存のウェブ技術と互換性があります。

ノンスとタイムスタンプ検証: Hawkはリプレイ攻撃を防ぐためにノンスとタイムスタンプ機構を使用し、セキュリティを向上させます。

署名ベースの認証: HMAC 署名を使用することで、正しいクレデンシャルを持つクライアントだけがAPIにアクセスできるようになり、機密情報を保護します。

詳細な制御: Hawkは細かいアクセス権とアクセスレベルの管理を可能とし、多様なアクセス要求を持つAPIに適しています。

ステートレス: サーバー上にセッション情報を保存する必要がないため、RESTの原則に適応します。

Hawk 認証とは何か?

Hawkは、HTTP APIのために設計されたシンプルで効率的な認証方式です。クライアントは、ユーザークレデンシャル、ユニークな識別子、およびタイムスタンプを組み合わせてリクエストを認証します。このプロセスでは、要求と共有シークレットに基づいて署名が生成され、伝送中の改ざんを防ぎます。

Hawk 認証の主な構成要素:

クレデンシャル: クライアントとサーバーが共有するIDとキーから成ります。

ノンス: リクエストごとに生成される一意の値で、リプレイ攻撃を防ぎます。

タイムスタンプ: リクエストが開始された時刻で、セキュリティ層を追加します。

プロセスでは、要求を共有キーでハッシュ化して署名を生成し、これをHTTPヘッダーと共にサーバー側で検証します。

Hawk認証のJavaでの実装

JavaアプリケーションでHawk認証を実装するには、Hawk4jといったライブラリを使用できます。以下に簡単な例を示します。

import org.hawk4j.Hawk;

public class HawkExample {

public static void main(String[] args) {

String hawkId = "your-hawk-id";

String hawkKey = "your-hawk-key";

String method = "GET";

String uri = "/api/resource";

String host = "example.com";

String nonce = "unique-nonce";

long timestamp = System.currentTimeMillis() / 1000;

// Hawkクレデンシャルを生成

String authorizationHeader = Hawk.generateAuthorizationHeader(method, uri, host, hawkId, hawkKey, nonce, timestamp);

// 生成したヘッダーを使用してHTTPリクエストを設定

System.out.println("Authorization Header: " + authorizationHeader);

}

}

Hawk認証のGoでの実装

Goでは、GitHubから入手可能なHawkパッケージを使用します。以下は具体的な実装例です。

package main

import (

"fmt"

"github.com/heroiclabs/hawk"

"time"

)

func main() {

hawkID := "your-hawk-id"

hawkKey := "your-hawk-key"

method := "GET"

uri := "/api/resource"

host := "example.com"

nonce := "unique-nonce"

timestamp := time.Now().Unix()

// Hawkクレデンシャルを生成

header, err := hawk.CreateAuthorizationHeader(method, uri, host, hawkID, hawkKey, nonce, timestamp)

if err != nil {

fmt.Println("Error generating header:", err)

return

}

// 認証ヘッダーを出力

fmt.Println("Authorization Header:", header)

}

Hawk 認証のテストに使用するツール

Hawk 認証をテストするためのツールをいくつかご紹介します:

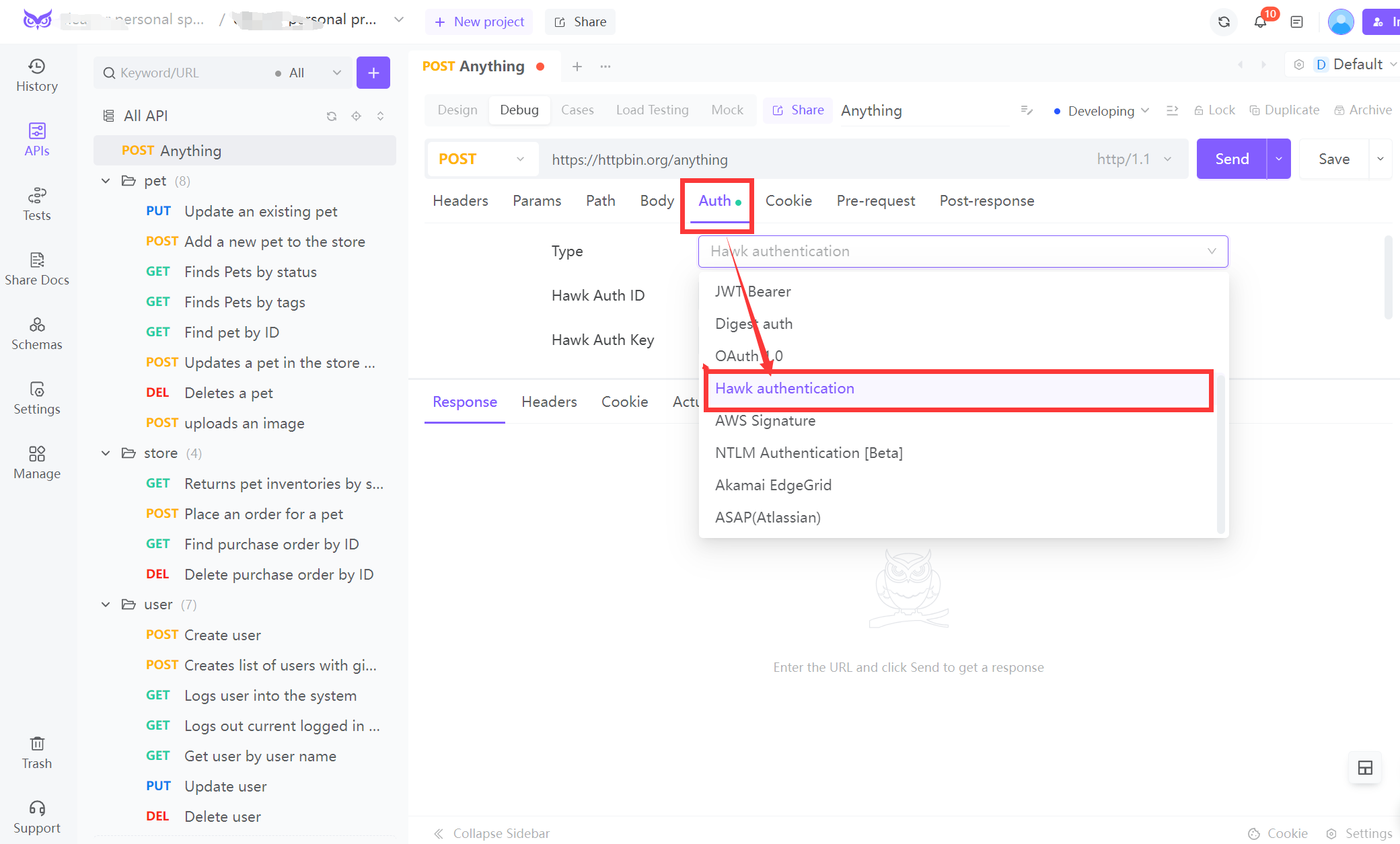

EchoAPI: EchoAPIは、リクエストの作成やレスポンスの検査を容易にし、実装の検証を簡略化します。必要なヘッダーを追加し、APIのレスポンスをテストすることで、期待通りに動作するか確認できます。

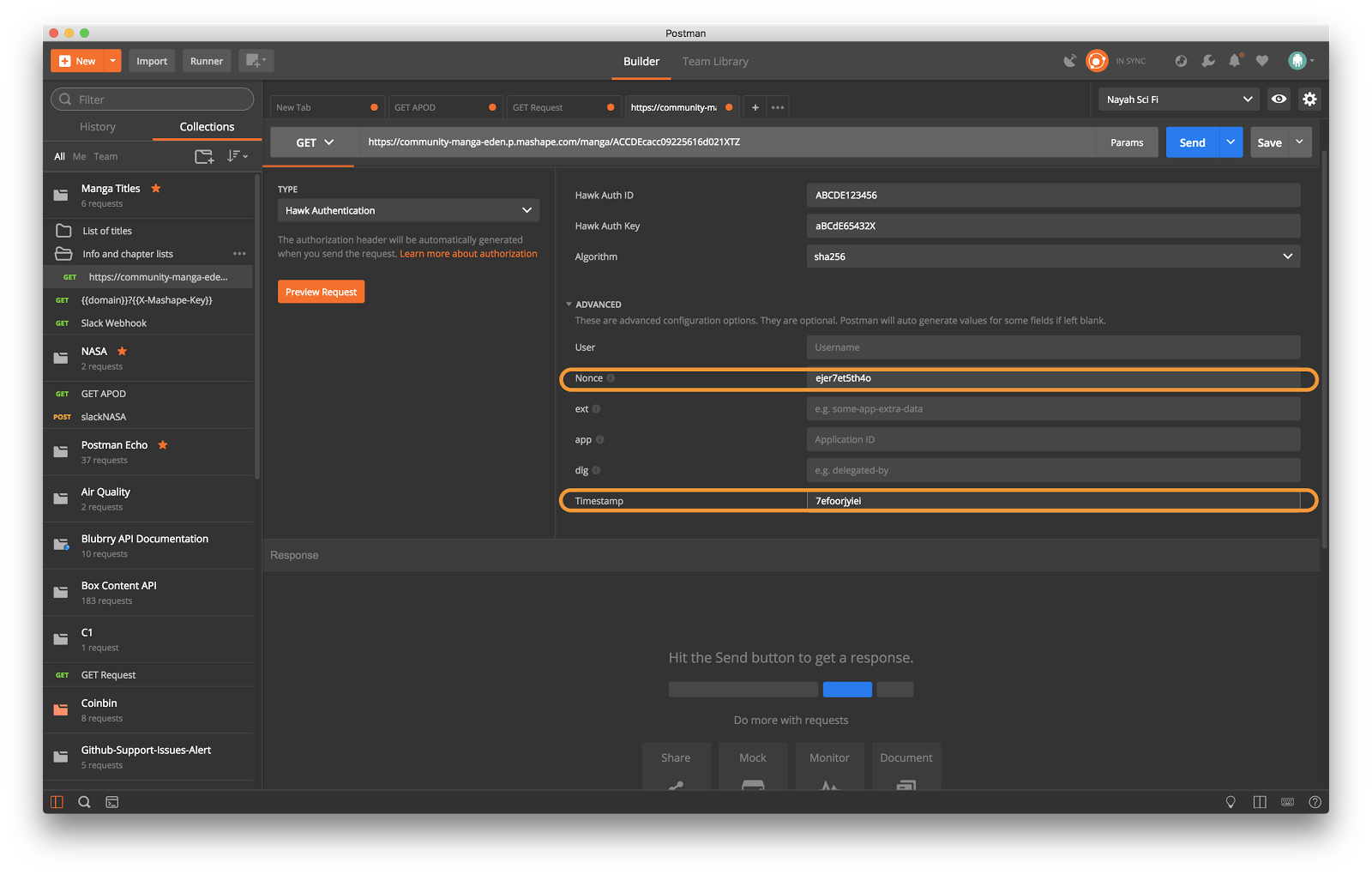

Postman: Hawk署名を生成し、Authorizationヘッダーに手動で設定して、サーバが認証されたリクエストを受け付けるか確認できます。

cURL: コマンドラインツールを使用して、Hawk署名を含む必要なヘッダーを渡すことができます。

自動テストライブラリ: JavaのJUnitやGoのテストパッケージを使用して、Hawk認証を生成および検証するスクリプトを自動化します。

カスタムスクリプト: 複数のリクエストをループして、Hawk認証設定の堅牢性をテストするスクリプトを作成します。

結論

Hawk認証は、REST APIのセキュリティを強化するための軽量かつ堅牢な方法を提供します。リプレイ攻撃を最小化し、メッセージの完全性を保証します。JavaやGoでHawk認証を実装することで、アプリケーションのセキュリティが向上します。EchoAPI、Postman、cURLなどのツールを使用することで、デバッグプロセスを簡素化し、認証メカニズムが効果的で信頼性があることを確認できます。そのシンプルさと強力なセキュリティ機能により、多様な環境でAPI保護の優れた選択肢となります。特にEchoAPIのようなツールと組み合わせれば、テストと検証がスムーズに行えます。

VS Code用のEchoAPI

VS Code用のEchoAPI

IntelliJ IDEA用のEchoAPI

IntelliJ IDEA用のEchoAPI

EchoAPl-Interceptor

EchoAPl-Interceptor

EchoAPl CLI

EchoAPl CLI

EchoAPI クライアント

EchoAPI クライアント APIデザイン

APIデザイン

APIデバッグ

APIデバッグ

APIドキュメント

APIドキュメント

Mockサーバー

Mockサーバー