REST APIのためのHawk認証テストガイド

この記事では、Hawk認証の利点、具体的な内容について説明し、JavaとGoでの実装例を紹介します。また、Hawk認証テストに役立つツールについても議論し、最終的にこの認証方法を採用する利点をまとめます。

REST APIにおけるHawk認証の理解

ウェブサービスの世界では、クライアントとサーバー間の安全な通信を確保することが重要です。様々な認証方法の中で、Hawkはそのシンプルさと堅牢性で注目されています。

REST APIにHawk認証を使用する理由

Hawk認証はREST APIに対して次のような重要な利点を提供します:

軽量かつシンプル: Hawkは実装が容易で、過剰なオーバーヘッドを伴いません。HTTPヘッダーを使用するため、多くのウェブ技術と互換性があります。

Nonceとタイムスタンプの検証: Hawkはリプレイ攻撃を防ぐために、Nonceとタイムスタンプのメカニズムを使用し、セキュリティを強化します。

署名ベースの認証: HMAC署名を使用し、正しい資格情報を持つクライアントのみがAPIにアクセスできるようにすることで、機密情報を保護します。

細かい制御: Hawkは、アクセス権と権限レベルを細かく制御できるため、アクセス要件が異なるAPIにも適しています。

ステートレス: Hawkはステートレスであり、サーバーにセッション情報を保存する必要がないためRESTの原則に適しています。

Hawk認証とは何か

HawkはHTTP API用に設計されたシンプルで効率的な認証スキームです。クライアントはユーザー資格情報、ユニークな識別子、タイムスタンプの組み合わせを通じてリクエストを認証します。リクエストと共有シークレットに基づいて署名が生成され、送信中にリクエストが改ざんされていないことを保証します。

Hawk認証の主な構成要素には以下が含まれます:

- 資格情報: クライアントとサーバーで共有されるIDとキーで構成されます。

- Nonce: 各リクエストのために生成され、リプレイ攻撃を防ぎます。

- タイムスタンプ: リクエストが開始された時刻を表し、追加のセキュリティ層を提供します。

このプロセスは、共有キーでリクエストをハッシュ化して署名を生成し、HTTPヘッダーと共にサーバー側で検証することを含みます。

JavaでのHawk認証の実装

JavaアプリケーションでHawk認証を実装するには、Hawk4jのようなライブラリを使用します。以下はその簡略化した例です:

import org.hawk4j.Hawk;

public class HawkExample {

public static void main(String[] args) {

String hawkId = "your-hawk-id";

String hawkKey = "your-hawk-key";

String method = "GET";

String uri = "/api/resource";

String host = "example.com";

String nonce = "unique-nonce";

long timestamp = System.currentTimeMillis() / 1000;

// Generate Hawk credentials

String authorizationHeader = Hawk.generateAuthorizationHeader(method, uri, host, hawkId, hawkKey, nonce, timestamp);

// HTTPリクエストを生成したヘッダーを使用して設定

// ここであなたの好きなHTTPクライアントを使用してリクエストを行います

System.out.println("Authorization Header: " + authorizationHeader);

}

}

GoでのHawk認証の実装

GoではGitHub経由でHawkパッケージを使用できます。以下にその実装例を示します:

package main

import (

"fmt"

"github.com/heroiclabs/hawk"

"time"

)

func main() {

hawkID := "your-hawk-id"

hawkKey := "your-hawk-key"

method := "GET"

uri := "/api/resource"

host := "example.com"

nonce := "unique-nonce"

timestamp := time.Now().Unix()

// Hawk資格情報を生成

header, err := hawk.CreateAuthorizationHeader(method, uri, host, hawkID, hawkKey, nonce, timestamp)

if err != nil {

fmt.Println("エラーヘッダー生成:", err)

return

}

// 認証ヘッダーを出力

fmt.Println("Authorization Header:", header)

}

Hawk認証のテストに役立つツールの使用方法

Hawk認証のテストを支援するいくつかのツールがあります:

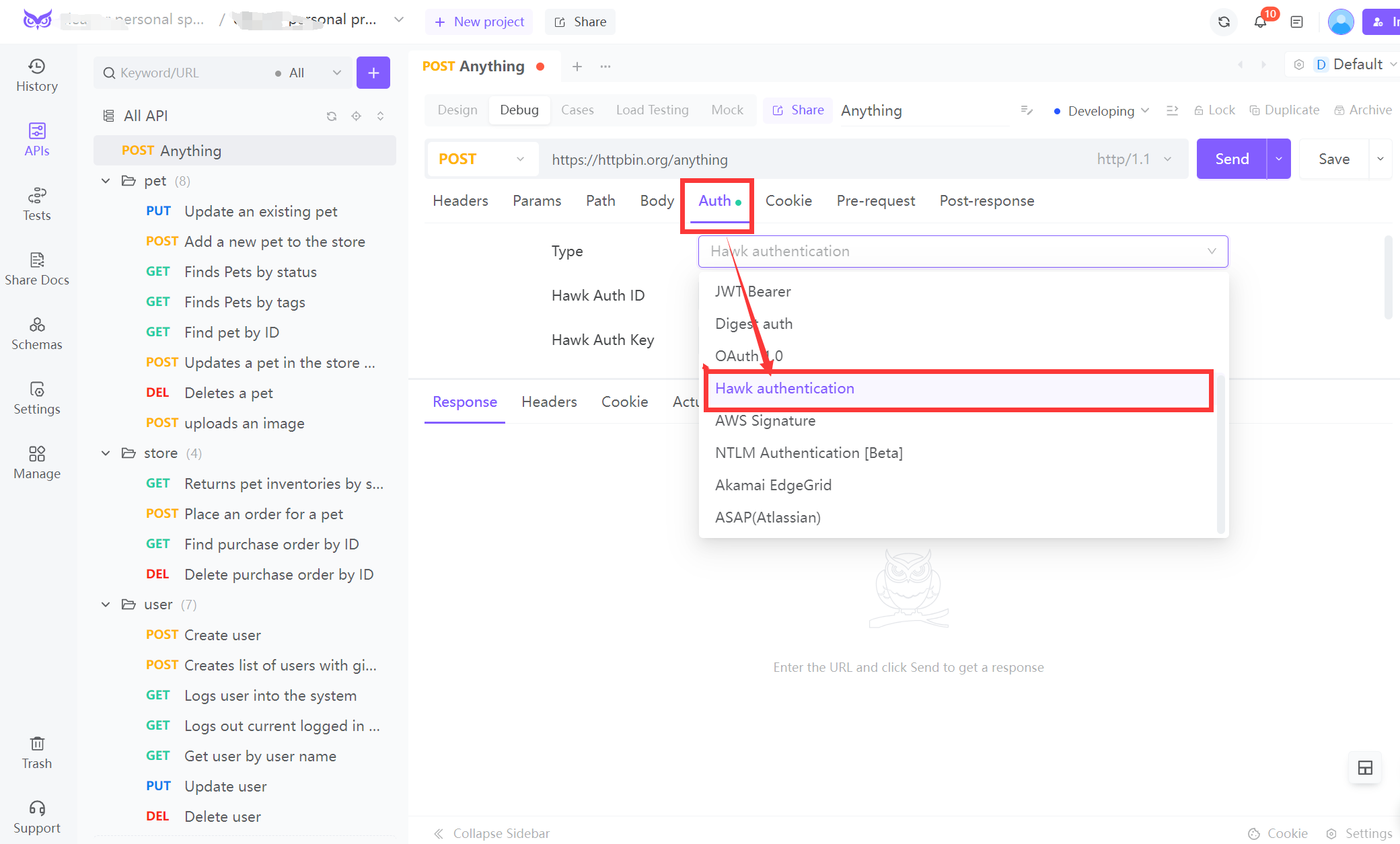

EchoAPI: EchoAPIを使用すると、リクエストを簡単に作成し、レスポンスを確認できます。必要なヘッダーを追加してAPIのレスポンスをテストし、期待される動作に従っているかを確認します。

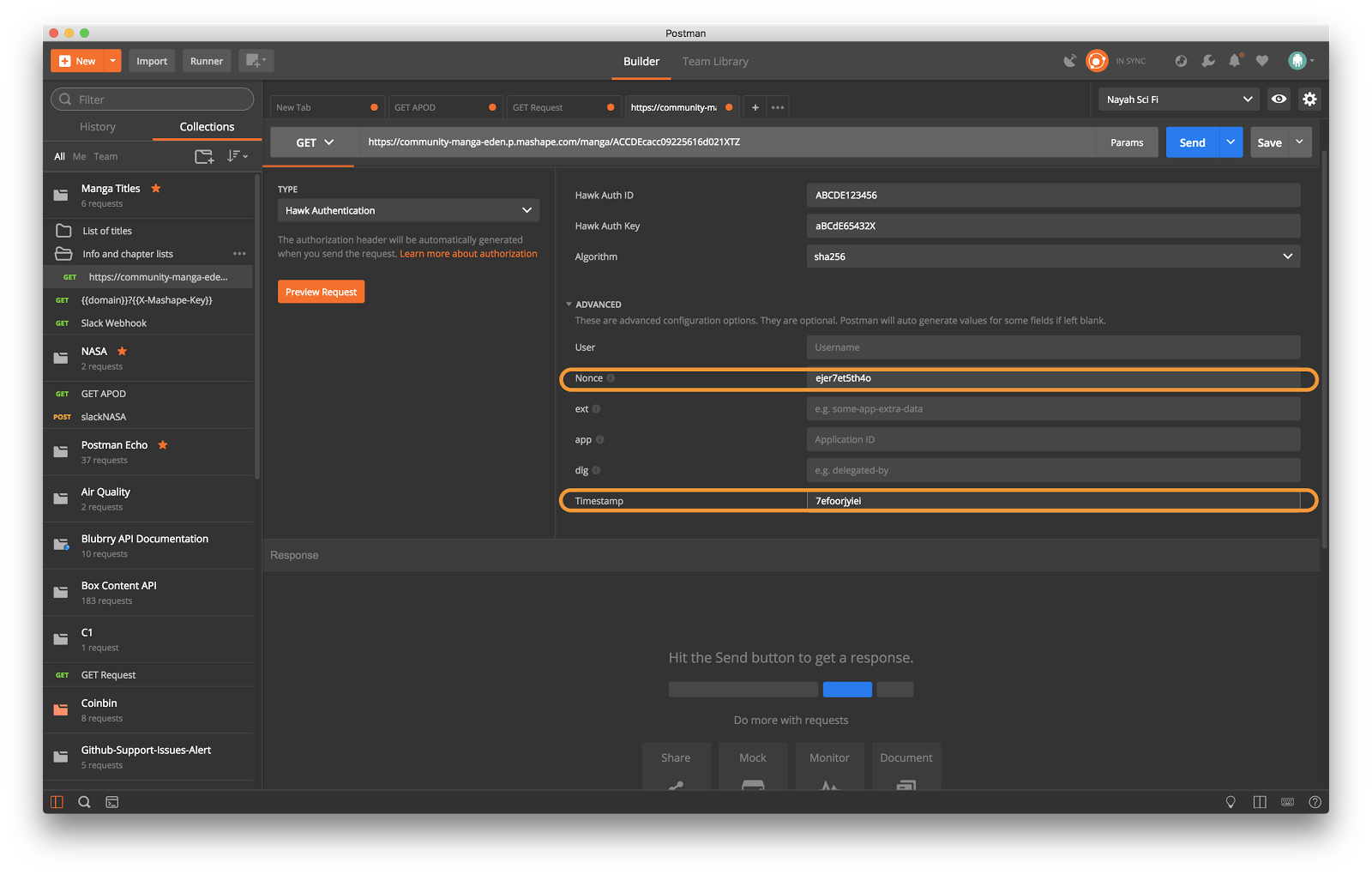

Postman: 生成したHawk署名を用いてAuthorizationヘッダーを手動で設定し、サーバーが認証済みのリクエストを受け入れるかを見ることができます。

cURL: コマンドラインツールであり、必要なヘッダーを含むHawk署名を渡すことで同様に使用できます。

自動化テストライブラリ: Java用のJUnitやGo用のテストパッケージなど、Hawk認証を生成および検証するスクリプトを自動テストとして書くことができます。

カスタムスクリプト: 複数のリクエストを繰り返すカスタムスクリプトを構築し、Hawk認証セットアップの堅牢性をテストします。

結論

Hawk認証はREST APIの保護において、リプレイ攻撃を最小限にしつつメッセージの完全性を確保するための信頼性の高い軽量の手法です。JavaとGoでのHawk認証の実装はアプリケーションのセキュリティを向上させます。EchoAPI、Postman、cURLなどのテストツールはデバッグプロセスの効率を高め、認証メカニズムが効果的で信頼できることを確認します。そのシンプルさと強力なセキュリティ機能により、Hawk認証は多様な環境でのAPI保護に最適な選択肢です。特にEchoAPIのようなツールを組み合わせることで、テストと検証がスムーズになります。

VS Code用のEchoAPI

VS Code用のEchoAPI

IntelliJ IDEA用のEchoAPI

IntelliJ IDEA用のEchoAPI

EchoAPl-Interceptor

EchoAPl-Interceptor

EchoAPl CLI

EchoAPl CLI

EchoAPI クライアント

EchoAPI クライアント APIデザイン

APIデザイン

APIデバッグ

APIデバッグ

APIドキュメント

APIドキュメント

Mockサーバー

Mockサーバー