API認証の解明:OAuth、APIキー、JWTをプロのようにマスターしよう

この記事では、OAuth、APIキー、JWTをマスターすることでAPI認証を簡素化しています。

この記事では、OAuth、APIキー、JWTをマスターすることでAPI認証を簡素化しています。これらの重要なセキュリティ手法を理解することで、開発者はユーザーデータとシステムの整合性を保護する安全なAPIを作成できるようになります。

あなたのAPIの静かな守護者(無視しているかもしれませんが)

さあ、簡単なゲームを始めましょう。素晴らしいAPIを作ったと想像してみてください。それは速く、スケーラブルで、機能が満載です。しかし、ここでのひねりは、誰も気にしていないということです。なぜでしょう?それは、あなたが入口のドアを施錠するのを忘れたからです。

驚きましたか?ほとんどの開発者は機能にこだわり、安全性を後回しにしがちです—侵害が発生するまでは。APIは現代のアプリケーションのバックボーンですが、同時にハッカーの標的ともなります。安全なAPIと災害の違いは何でしょう?それは認証です。

ここで重要なのは、認証は退屈ではないということです。それは、誰が入れるか、誰がブロックされるか、そして誰があなたのサーバーを誤ってDDoSしたのかを決定する秘密のソースです。OAuth、APIキー、JWTという3つの重鎮を分解し、あなたを「まあまあ」から「マスター」に変えましょう。ああ、すべてをEchoAPIでテストする方法も学べます(ネタバレ:これは信じられないほど簡単です)。

中心部:手を汚してみましょう

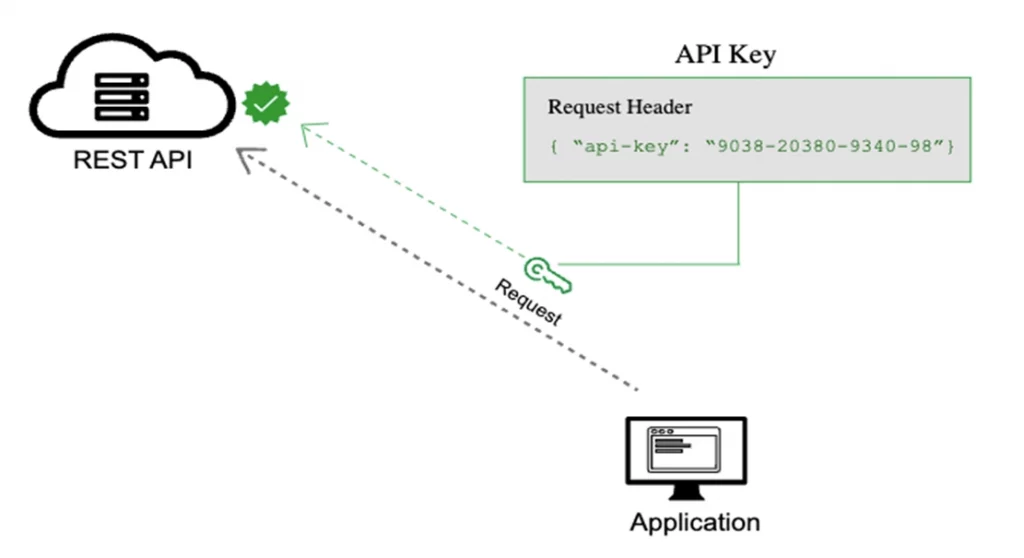

1. APIキー:認証の「ハローワールド」

概要: クライアントを識別するためにヘッダーやURLで渡す単純な文字列(例:sk_1234abcd)。

使用例: 簡単でセキュリティが低いシナリオ(例:天気API、公開データ)。

手順:

- キーを生成する: APIダッシュボードで新しいキーを作成します。

- テストする:

EchoAPIを開いて、エンドポイントを貼り付け、ヘッダーにキーを加え、送信します。200 OKが返ってくれば、成功です!

送信する: リクエストヘッダーに追加します:

curl -H "X-API-Key: your_key_here" https://api.example.com/data

注意点:

- クライアント側のコードにキーを公開しないでください(こんにちは、GitHubの漏洩!)。

- 定期的にキーをローテーションします。

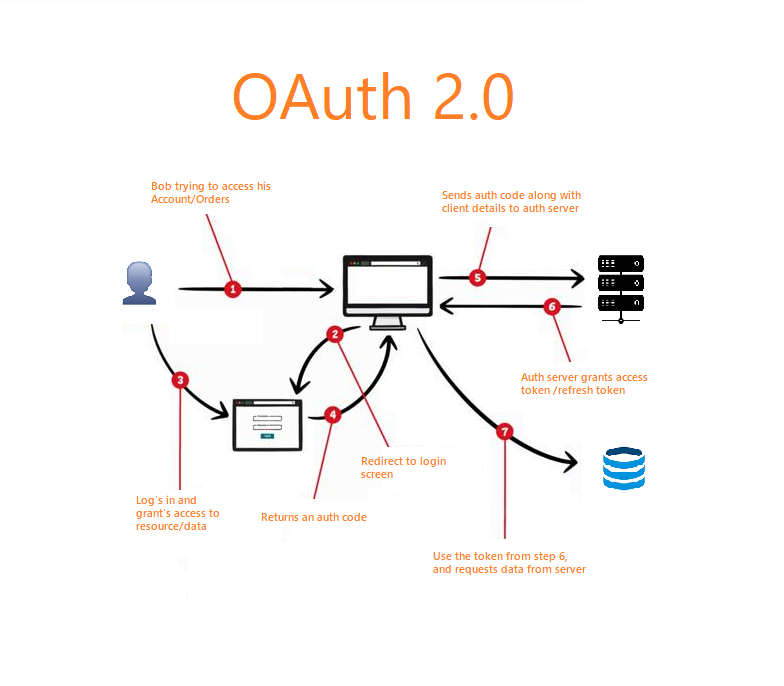

2. OAuth 2.0:VIPバウンサー

概要: 委任アクセスのためのプロトコルです。「Googleでログイン」と考えてくださいが、機械のために。

使用例: 第三者アプリがパスワードを共有せずに限定的なアクセスが必要な場合。

仕組み(簡略版):

(1). クライアントID/シークレットの取得: APIプロバイダーにアプリを登録します。

(2). 認証サーバーへのリダイレクト: ユーザーがログインし、アクセスを承認します。

(3). トークンの取得: プロバイダーが短命のアクセストークンを提供します。

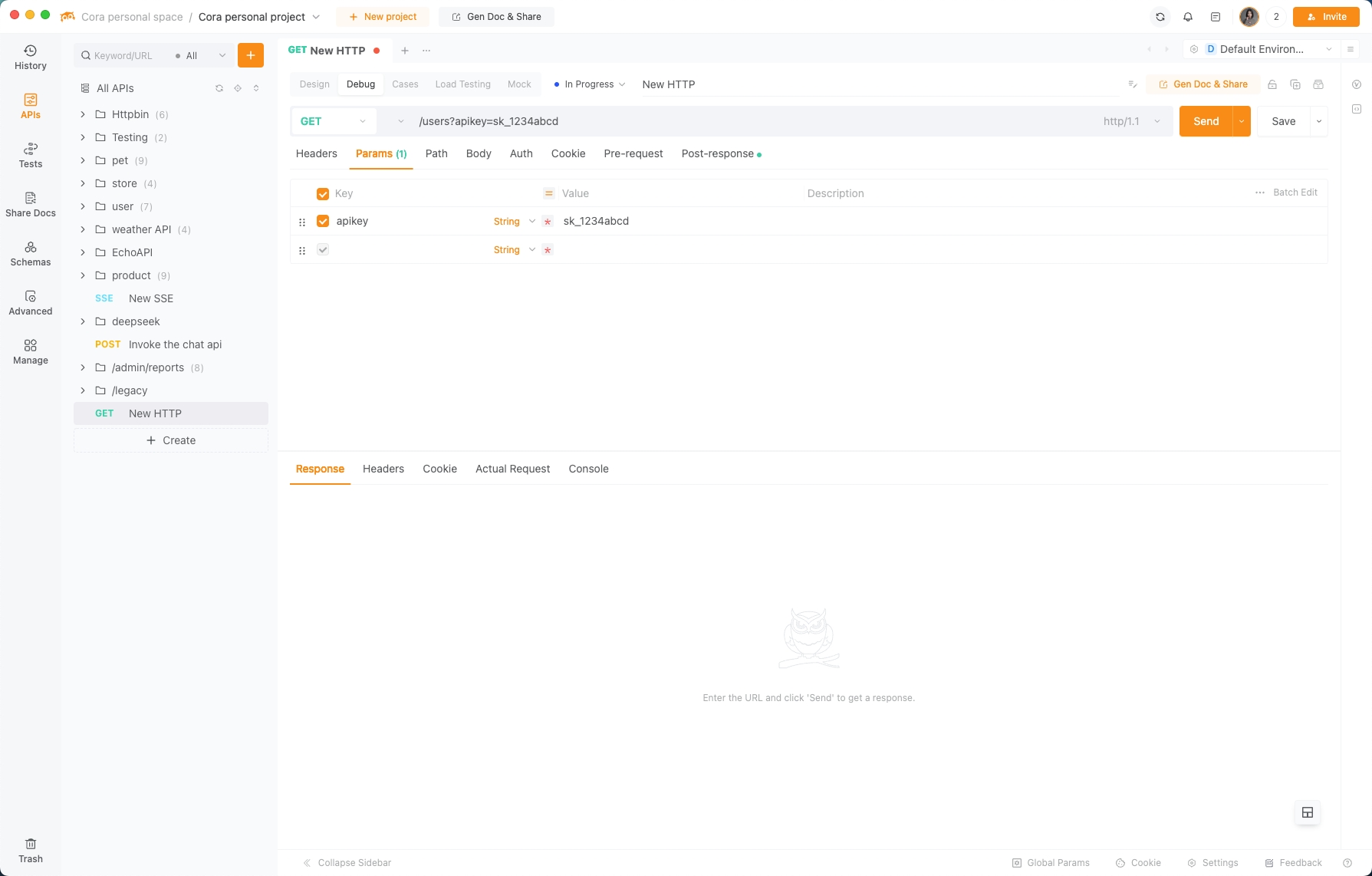

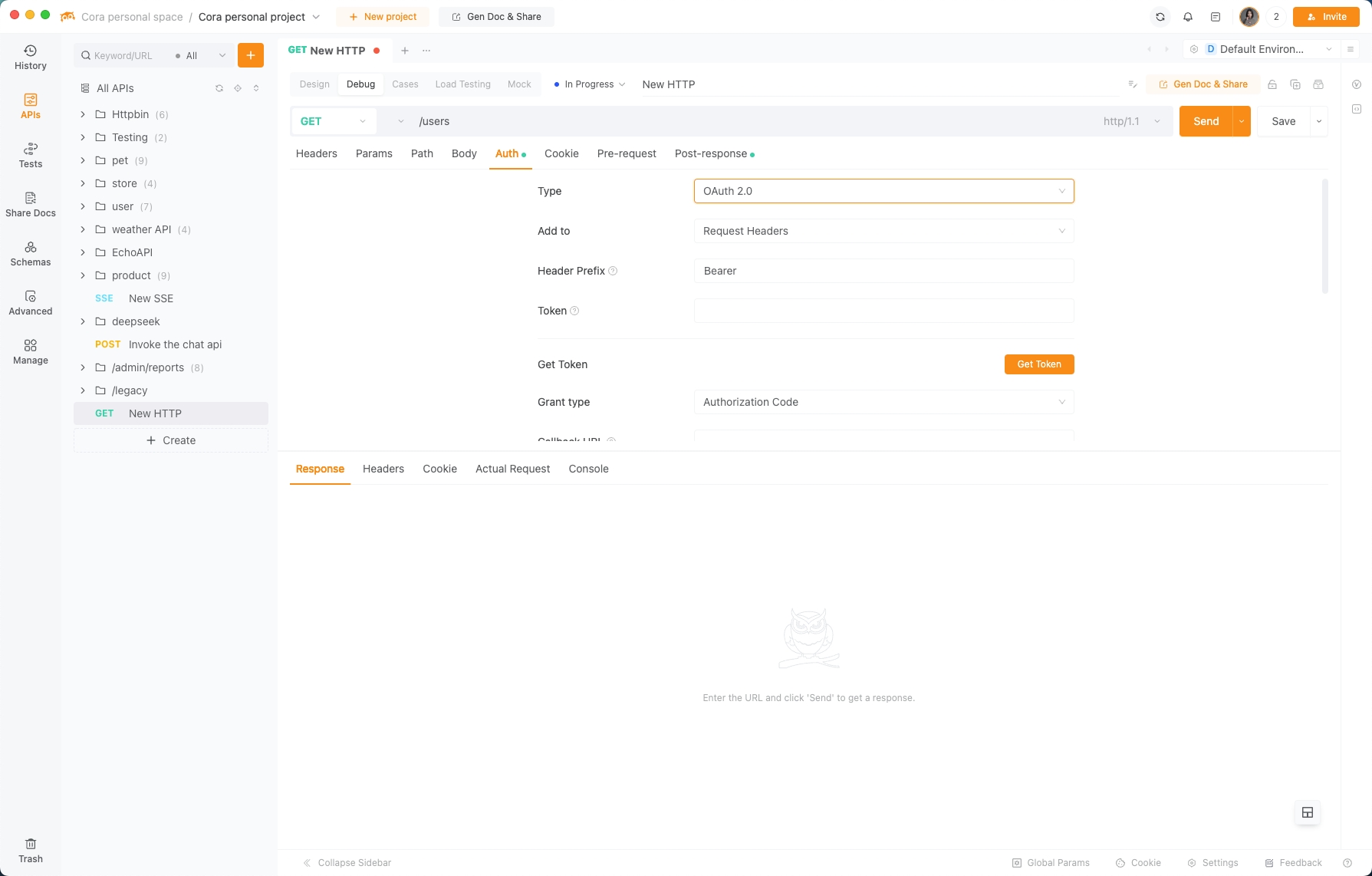

EchoAPIで試す:

(1). EchoAPIでOAuth 2.0タブを選択します。

(2). 認証URL、トークンURL、クライアントID、シークレットを貼り付けます。

(3). 「Authorize」をクリック—EchoAPIがリダイレクトとトークンの保存を処理します。これで保護されたエンドポイントをシームレスに呼び出せます。

プロのヒント: モバイル/ネイティブアプリにはPKCEを使用して、シークレットの漏洩を避けること。

3. JWT(JSON Web Tokens):自給自足のパスポート

概要: ユーザーデータと署名を含むコンパクトでURLセーフなトークン(例:xxxx.yyyy.zzzz)。

使用例: ステートレス認証(マイクロサービスに最適!)。

JWTを3ステップで構築する:

(1). ヘッダー: アルゴリズムを指定(例:HS256)。

(2). ペイロード: user_idやexp(有効期限)などのクレームを保持。

(3). 署名: ヘッダーとペイロードを秘密鍵でハッシュ化。

トークンの例:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c

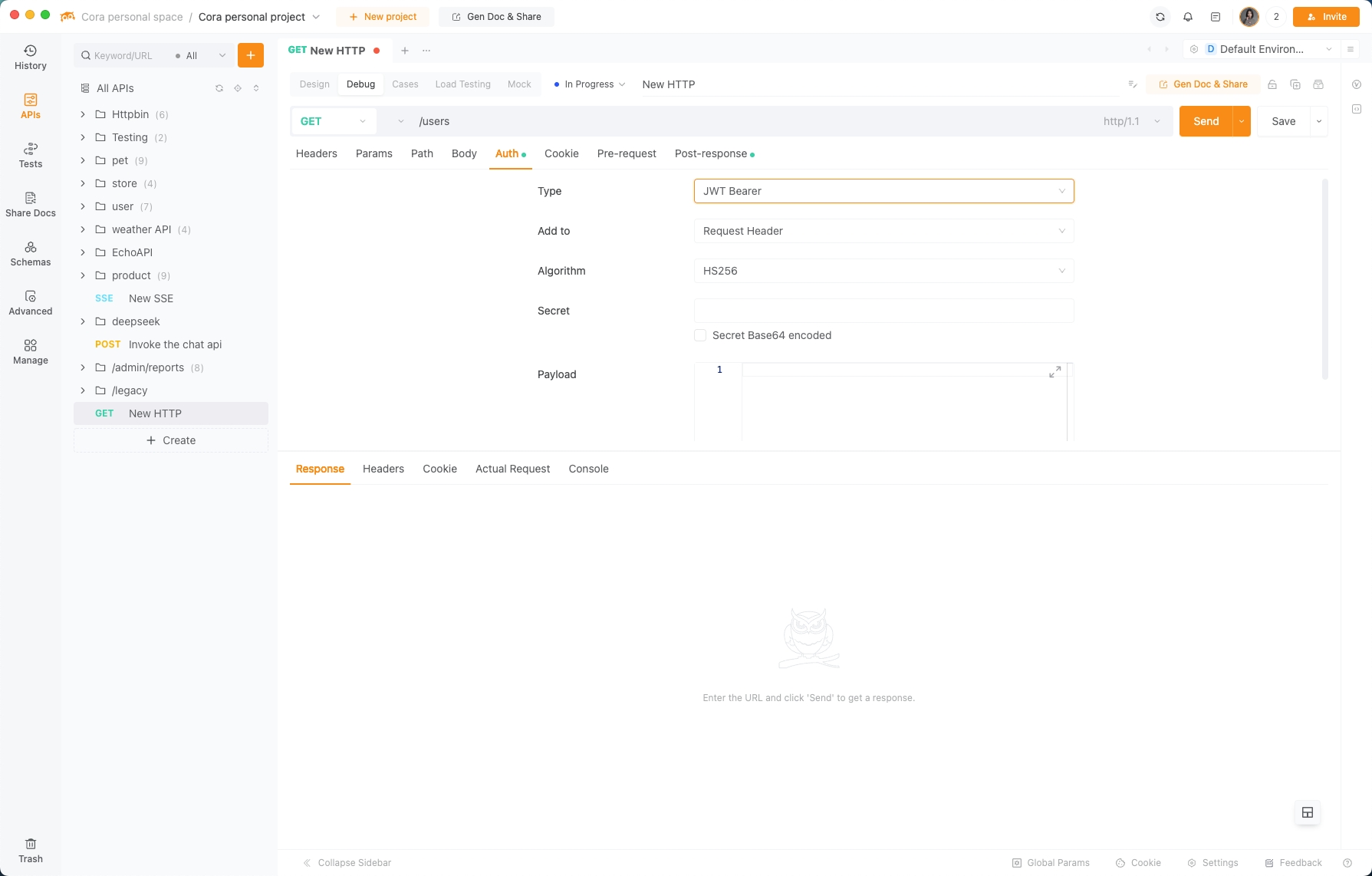

EchoAPIで確認する:

(1). JWTを取得するためにログインリクエストを送信します。

(2). EchoAPIでトークンをAuthorization: Bearer <token>ヘッダーに追加します。

(3). エンドポイントをテスト—EchoAPIが自動的にトークンの有効期限と署名を検証します。

JWTの利点: データベースのルックアップ不要!トークン自体が証明です。

締めくくり: あなたの認証チートシート

振り返ってみましょう:

- APIキー: 簡単ですが壊れやすい。内部的または低リスクなタスクに使用。

- OAuth 2.0: 第三者アクセスのための金標準。EchoAPIに重荷を任せましょう。

- JWT: スケーラブルでステートレスなシステムに最適。EchoAPIのようなツールで数秒でトークンを検証。

結論: 認証はオプションではありません—それはAPIの免疫システムです。そして、インフルエンザのワクチンをスキップしないように、テストもスキップしないでください。EchoAPIのようなツールは、複雑な認証ワークフローを3クリックで実行可能にし、フィーチャー構築に集中できるようにします。

さあ、そのAPIのドアを施錠してください。(でも、EchoAPIのためにマットの下に鍵を置いておいてください。)

VS Code用のEchoAPI

VS Code用のEchoAPI

IntelliJ IDEA用のEchoAPI

IntelliJ IDEA用のEchoAPI

EchoAPl-Interceptor

EchoAPl-Interceptor

EchoAPl CLI

EchoAPl CLI

EchoAPI クライアント

EchoAPI クライアント APIデザイン

APIデザイン

APIデバッグ

APIデバッグ

APIドキュメント

APIドキュメント

Mockサーバー

Mockサーバー