APIセキュリティ101: 「私のマシンでは動作する」では不十分な理由(そしてその修正方法)

この文章では、セキュリティの基本と、一般的な落とし穴を避けるための具体的な手順について説明します。

APIセキュリティは、今日のテクノロジー環境において非常に重要です。この文章では、セキュリティの基本と、一般的な落とし穴を避けるための具体的な手順について説明します。

開発者が無視する静かな災害

あなたは洗練された新しいAPIを構築しました。すべてのユニットテストを通過し、Postmanでも完璧に動作します。デプロイを行い、チームとハイファイブをし、次のスプリントに移ります。

問題は以下の通りです:

あなたのAPIはすでに侵害されているのです。

祝っている間に、ハッカーは自動化されたスクリプトを実行して、次の問題を発見しました:

- 認証されていない

/adminエンドポイント - エラーメッセージに露出したユーザーID

- 「寛大」に設定されたレート制限(つまり、存在しない)

これは妄想ではありません。83%のウェブトラフィックはAPI呼び出しであり、34%の企業は昨年APIの侵害を受けました (Salt Security, 2023)。最も恐ろしいのは、あなたはそれが手遅れになるまで気づかないことです。

APIは単なるコードではなく、サイバー戦争の最前線の兵士です。ペットプロジェクトのように扱うと、攻撃者にシステム全体への鍵を渡すことになります。

プロのようにAPIをロックダウンする方法(たとえあなたが初心者でも)

ステップ1: 認証 ≠ 認可(そして両方が重要な理由)

認証は「あなたは誰ですか?」という質問に答えます。

認可は「あなたは何ができますか?」という質問に答えます。

解決策:

- 短期間の有効期限を持つ**JWT(JSON Web Tokens)**を使用する

- サードパーティアクセスのためにOAuth 2.0を実装する

- クライアント側の検証を信用しない

# 悪い例: クライアントの役割要求を信用している

user_role = request.json.get('role')

# 良い例: EchoAPIによるサーバー側チェック

# (EchoAPIは自動的にJWTの署名とスコープを検証します)

user_role = EchoAPI.get_verified_claims(request)['role']

ステップ2: 入力検証: すべてが有毒であると仮定する

その無害に見えるPOSTリクエスト?それはトロイの木馬です。

防御戦略:

- 厳格なスキーマ検証を使用する(JSONスキーマ > 90%の攻撃を防げる)

- すべての入力をサニタイズする – はい、「読み取り専用」フィールドでも

- 予期しないコンテンツタイプをブロックする

# 攻撃シミュレーターでペイロードを迅速にテスト

$ echoapi test --endpoint /checkout --attack SQLi,XSS

► 2つの重大な脆弱性が見つかりました:

- 'user_id'パラメータ経由のSQLインジェクション

- 'notes'フィールドのクロスサイトスクリプティング

ステップ3: レート制限: ブルートフォースの津波を止める

レート制限のないAPIは、引き出し制限のないATMのようなものです。

実装:

- IPベースのスロットリング

- スムーズなトラフィックのためのトークンバケットアルゴリズム

- エンドポイントごとの詳細な制限(例:

/loginと/profile)

ステップ4: 暗号化: HTTPS以上のもの

SSLは基本です。真のセキュリティには以下が必要です:

- 重要なリクエストのためのHMAC署名

- 機密データのための暗号化ペイロード

- モバイルSDKでの証明書ピンニング

プロのヒント:

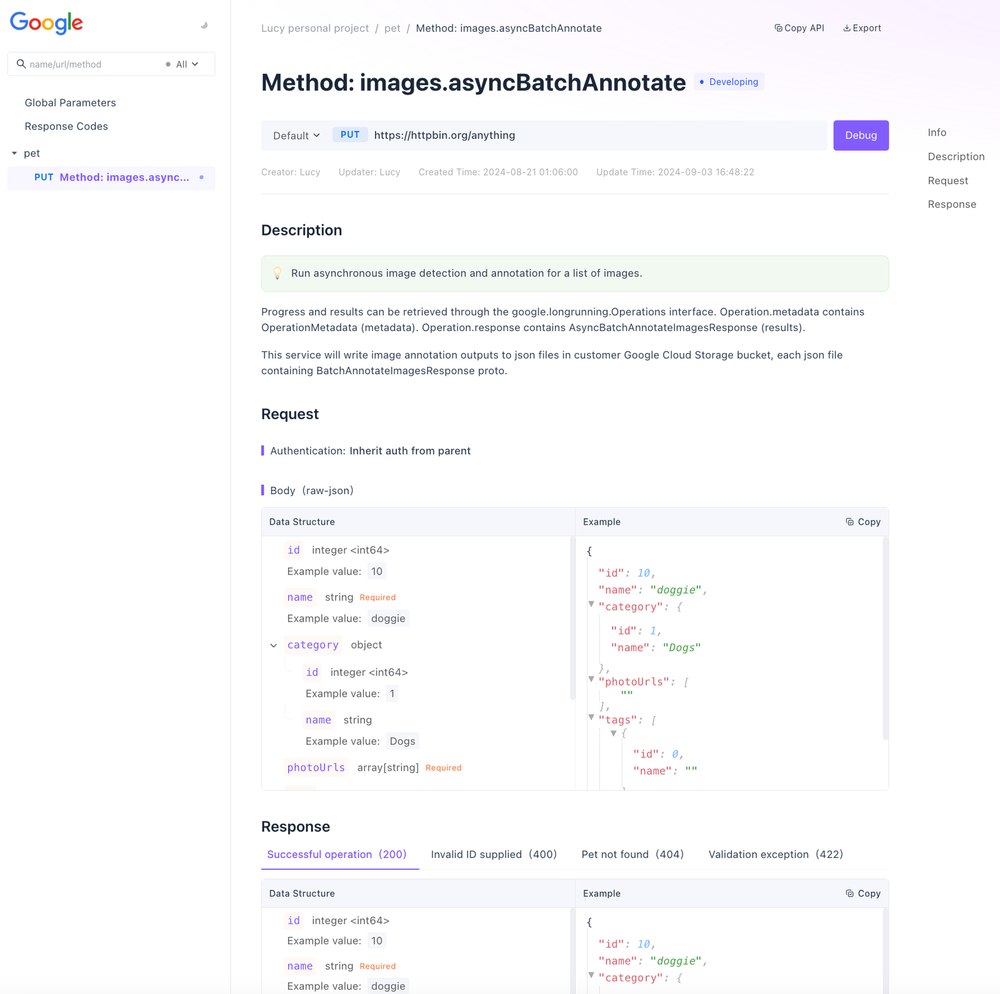

EchoAPIの自動文書化機能を使用して:

- 対話型API仕様を生成する

- 文書化されていないエンドポイントをフラグ付けする(一般的なハッカーのターゲット)

- クライアントと安全なテスト環境を共有する

セキュリティは機能ではない – それは基盤です

APIはインターネットのワイルドウェストに存在します。検証されていないパラメータはすべて潜在的な身代金のメモです。CORSヘッダーが欠如していると、セッションのハイジャックへの招待状になります。

主要なポイント:

- 二重に確認し、決して信じない: すべての受信データが脅威であると仮定する

- 防衛を自動化する: EchoAPIのようなツールを使用して、セキュリティを仕事からチェックリストへと変える

- 絶え間なく監視する: 76%の侵害は既存の脆弱性を利用します (IBM Cost of Data Breach 2023)

最終現実確認:

APIは攻撃されるでしょう。唯一の疑問は、それが小さな衝突になるのか、主要なデータ侵害になるのかということです。

次のステップ:

- EchoAPIを使ってAPIを監査する

- 上記の4つの防御を実装する(適切なツールを使えば2時間未満で)

- エンドポイントが簡単な標的でないことを確認しながら、安心して眠る

APIセキュリティにおいて、「十分よい」というのは「まだビジネスを行っている」の敵です。

VS Code用のEchoAPI

VS Code用のEchoAPI

IntelliJ IDEA用のEchoAPI

IntelliJ IDEA用のEchoAPI

EchoAPl-Interceptor

EchoAPl-Interceptor

EchoAPl CLI

EchoAPl CLI

EchoAPI クライアント

EchoAPI クライアント APIデザイン

APIデザイン

APIデバッグ

APIデバッグ

APIドキュメント

APIドキュメント

Mockサーバー

Mockサーバー